业务挑战

近年来,央企通过基础设施云平台的实施和推广,建设了包括私有云、公有云及专有云在内的“一朵云”整体框架,为集团化应用系统以及集团数据集中收集和利用提供全面的基础设施支撑服务,为集团各级单位提供先进易用、灵活便捷的云计算服务。面向云的数据中心相比于传统的数据中心,存在一定的安全风险,如云平台基础网络被网络入侵,租户层的虚拟系统和应用被入侵额破坏,云平台的运维管理操作违规等,具体情况如下:

1.云基础平台防护措施不足。

云基础平台是云计算的重要系统。云基础平台的物理机、系统及管理运维网络与原有的物理集群都处于数据中心的物理网络结构中。现有针对云基础平台的防护措施尚存在不足,导致云基础平台面临着网络入侵、系统漏洞等威胁,也存在特权管理运维的越权使用风险。

2.云租户层缺乏弹性动态的安全能力。

云计算平台新技术大量运用,针对这些虚拟化、云计算新技术的攻击成为攻击者热衷的突破点。云计算的弹性、动态为业务提供方便的同时,也为安全提出更高的要求。当前企业现有静态防护的安全措施无法跟上这个变化节奏,在租户层缺乏可弹性动态调整的虚拟防火墙、web应用检测、内部流量发现、云内特权用户管控等措施,且与云平台的自动适配较少,安全策略无法动态配置,存在较大缺失。

3.云内安全整体状态的感知和处置能力不足。

云计算平台增加了大量的内部东西流量,且业务数据进行了内部的逻辑隔离划分,导致云内的安全威胁、资产态势、合规情况及风险分析都面临新的挑战。现有的物理安全措施无法有效进入云内,导致云内整体安全状态的感知、处置等管理能力均存在不足。

4.云计算平台边界安全防护不完善。

随着混合云的使用场景增多,使得云平台及数据中心的边界发生了变化,数据中心在原有基础上增加了公有云接入边界、专有云边界,以及云平台与传统物理机的内部边界等,同时原有面向企业用户的物理边界也需要进行策略和结构调整。这些边界缺乏针对性的措施和策略部署,边界防火墙、入侵检测、流量威胁发现、动态认证等安全措施和策略尚不完善。

5.云数据中心的特权管控缺失。

企业云计算平台及数据中心中存在着大量的拥有特权操作的用户,如云平台管理员、平台运维人员、云业务管理人员、开发人员等等。这些特权用户会基于其权限接触到普通用户无法接触的重要、敏感的系统及数据。特权用户尤其需要进行安全管控,以降低来自这些特权用户的高风险威胁,而集团在这个层面存在较大缺失。

解决方案

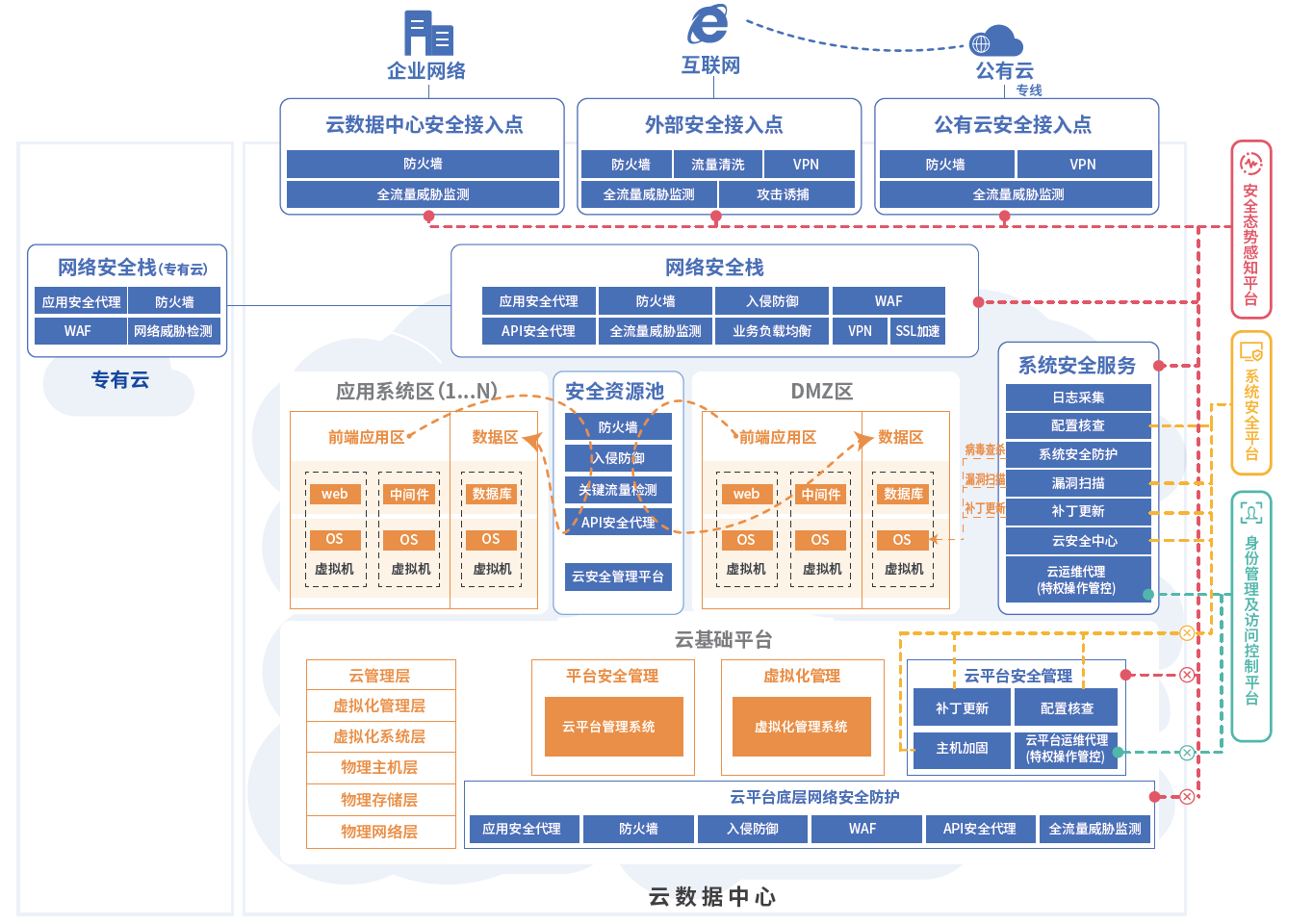

以“国内一流、行业领先”为目标建设满足央企数据中心的综合安全防护体系,全面遵循等级保护2.0云安全及行业云安全标准,采用面向云计算的安全技术建设完善云计算平台边界、云基础平台及云服务交付的安全措施,感知云内整体的安全态势,以有效适应集团自建云、公有云及专有云的混合云应用场景,确保云计算平台及数据中心的网络安全合规和自主可控,有力支撑数字化转型和业务发展。

一、安全通信网络

1.对云基础平台进行物理网络结构优化,按照存储、计算、管理等网络区域实施网络侧路由隔离。

2.采用云平台安全组,结合VxLAN等技术,对云租户/云内各业务区域进行网络区域路由隔离,在隔离边界建设安全组策略,部署白名单访问控制等策略。

3.在云内建设云安全管理平台及云安全资源池,部署防火墙、应用安全代理、API安全代理、零信任访问控制网关等安全组件,提供云平台的安全接口及第三方服务接口。

二、网络区域边界

1.在云基础平台边界部署物理防火墙,执行白名单访问控制等策略,确保云基础平台网络各网络区域的安全隔离与安全互访。

2.在云基础平台边界部署入侵检测和全流量检测系统,开展网络层入侵检测和威胁检测,防止网络入侵,发现网络层威胁风险。

3.建设云基础平台安全管理区,在管理区内建设堡垒机、日志采集等安全措施,实现对云基础平台系统安全运维管理和审计支撑。

4.利用云安全管理平台及安全资源池,在在云边界建设一个面向整个云内区域的网络安全区域,在该网络安全区部署防火墙、WAF、内网VPN、应用安全代理、API安全代理、负载均衡、零信任访问控制等安全措施。该网络安全区可进行资源编排,针对进出云内各应用系统区、专有云区、DMZ区、系统安全服务等流量,开展网络及应用安全层防护。

5.建设面向企业内网的云平台及数据中心安全边界,在安全边界建设部署防火墙、入侵检测、流量威胁检测等措施,针对进出云平台及数据中心的网络流量进行防护。

6.建设面向互联网的外部安全边界,在外部安全边界建设部署防火墙、入侵检测、流量清洗、攻击诱捕、流量威胁检测、VPN等措施,针对来自互联网的网络流量进行防护。

7.建设面向公有云的公有云安全边界,在公有云安全边界建设部署防火墙、入侵检测、流量威胁检测、VPN等措施,针对连接公有云的网络流量进行防护。

三、安全计算环境

1.在云平台安全管理区部署配置核查、基线扫描、补丁分发、等安全措施,实现对云基础平台系统安全管理和安全运行的支撑。结合云平台管理功能,使用安全管理区的安全系统对镜像和快照进行安全加固和保护,做好访问控制。

2.在云内建设一个面向整个云内区域的系统安全区域,在该区域部署软件更新/补丁分发、安全漏洞扫描、配置核查、防病毒、堡垒机、日志采集等安全措施。该系统安全区可进行资源可编排,针对各应用系统区、DMZ区、系统安全服务区等系统、容器,开展系统安全加固、管理和安全运行支撑。

3.建设平台特权操作管控系统,采用零信任机制开展特权用户操作管控,有效管控和降低资源管控、运行维护等操作的安全风险。

建设云特权操作管控系统,采用零信任机制开展云内特权用户操作管控,有效管控和降低资源管控、运行维护等操作的安全风险。

四、安全管理中心

1.使用安全管理平台覆盖云内的资产,开展漏洞、配置及安全事件的发现和处置,将云内安全与整体安全打通。

2.建设云安全中心,支撑对混合云环境下的全局安全策略管控,掌控云安全的态势、威胁及合规变化情况。将云平台的内部安全数据接入安全态势感知平台,实现对云平台及数据中心的整体安全监控及处置响应。

客户价值

1.云基础平台的防护增强。

2.采取面向云计算技术的安全措施来满足云租户层的弹性动态安全需求。

3.提升云内安全整体状态的感知和处置能力。

4.完善云计算平台边界的安全防护。

5.加强云数据中心的特权管控。

方案优势

1.满足云计算平台等级保护2.0为基础,面向云基础平台的安全通信网络和网络区域边界,建设云平台物理层及云内租户的网络安全防御措施;面向云计算环境安全领域,进行云基础平台系统的加固及安全运维,在云租户环境中建设云安全资源的统一管理平台及安全资源池,提供云内网络的纵深防御措施,提供云内主机、容器、应用的安全加固和访问控制措施。

2.全面梳理集团混合云结构的云平台及数据中心各类边界,围绕云平台及数据中心形成企业内网接入边界、互联网接入边界、公有云接入边界及专有云接入边界,建设完善各接入边界的防火墙、入侵检测、VPN、全流量威胁检测等网络纵深防御措施;管理云内特权用户,建立云安全中心对接集团态势感知平台。